@1unitedpower

Auch auf die Gefeahr hin, dass Du wieder austickst (und mir ist auch echt egal wer das „gut findet“, denn das disqualifiziert jenden einzelnen von diesen selbst.

Deine „Kritik“ offenbart erhebliche Schwächen:

Du schreibst z.B. in Deiner „Kritik“:

Das Login-System benutzt die selben Konfigurations-Dateien, wie der Apache-Webserver für die Benutzer-Authentifizierung.

Das ist schon mal erweislich sachlich falsch. Und zwar aus drei (sic:3) Gründen:

- Denn beim Apache muss die Datei mit den Benutzernamen und Passwörtern konfiguriert werden - und zwar so:

AuthType Basic

AuthName "Passwortgeschützter Bereich"

AuthUserFile /pfad/zur/datei/.htpasswd

Require valid-user

Es gibt dafür auch keinen Default.

-

Auch in meinem Skript ist der Dateiname (und Pfad) zu konfigurieren.

-

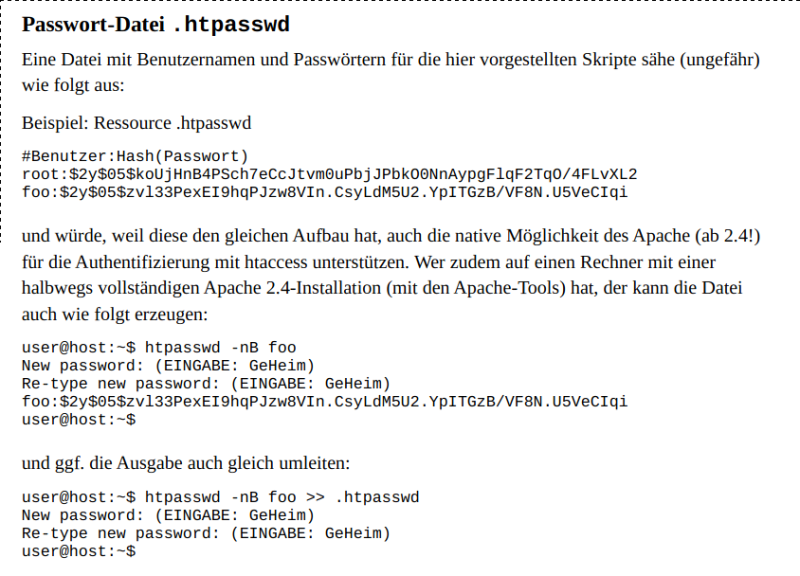

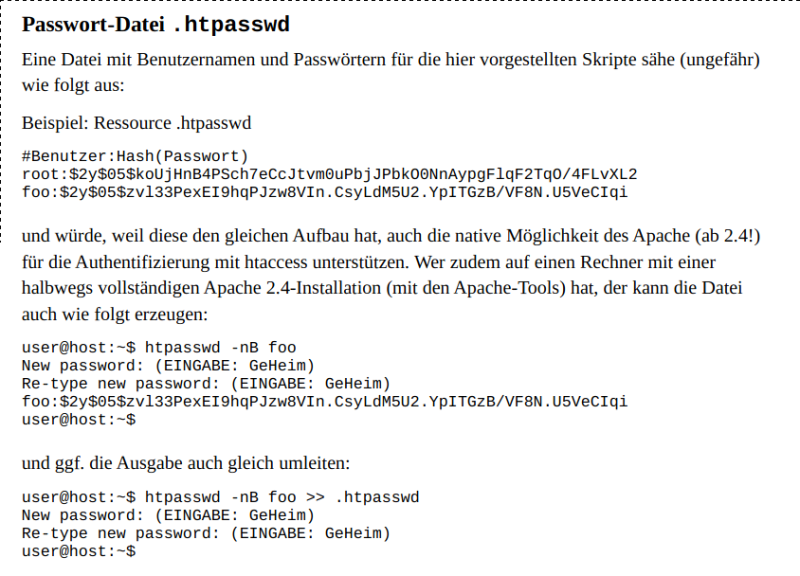

Und dann schauen wir mal in das PDF, Seite 10:

Es kann nämlich auch ein „goldrichtig“ sein, dass genau so zu machen, weil meine Dateien kompatibel zu dem sind, was der Apache erwartet - anders ausgedrückt kann man die Benutzerverwaltun also dual nutzen.

Wenn Dir das nicht eingeht, dann solltest möglicherweise in Betracht ziehen, dass Du beim Nachdenken nicht tief genug vorgedrungen bist.

Anders ausgedrückt, Du trägst objektiv „nicht ganz korrekt“ vor (1.) und (2.) übergehst die zugehörige Dokumentation.

Der Rest deiner Kritik folgt diesem Schema und ich habe keinen Bock, Deinen Mist noch weiter aufzulösen.

Da Du stur an diesem unrichtigen Vorgehen fest hältst und Dir auch persönlichen Ausfälligkeiten nicht verkneifen kannst, verbitte ich mir, dass Du auf meine Antworten reagierst. Ich reagiere auf Deine Beiträge allenfalls das auch nur auch um zu bestätigen bzw. zu ergänzen und halte aber schön brav die Schnauze, wenn Du unrichtiges oder gar bedenkliches schreibst.

Ich kann das auch gerne ändern.

Robert B.

Robert B.

MudGuard

MudGuard

dedlfix

dedlfix

dedlfix

dedlfix

Rolf B

Rolf B