Ich habe mir das angeschaut. Was da "Dokumentation" genannt wird enthält für mich kaum verwertbare Informationen.

Okay, kann man dir da helfen, scheiterst du am Englisch, am Schreibstil, an technischen Hürden oder an etwas ganz anderem?

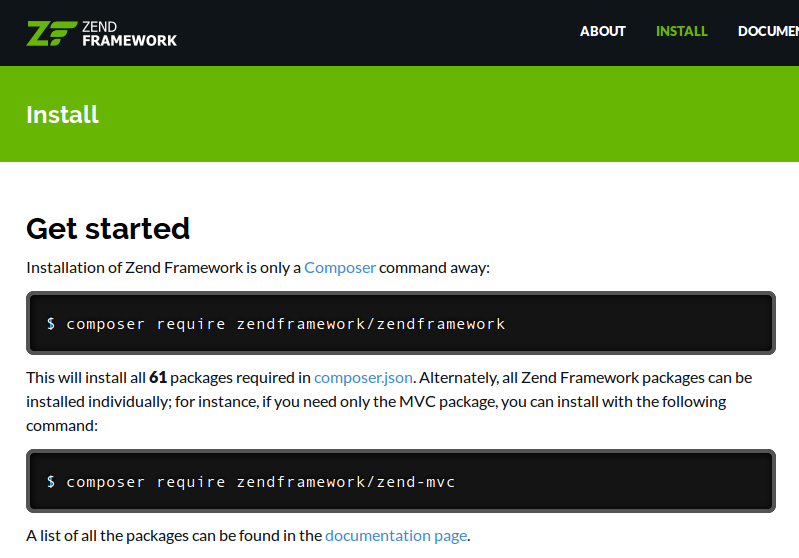

Ok. Fangen wir wir mit der "Installationsanleitung" an.

~$ composer require zendframework/zendframework [ENTER]

Der Befehl »composer« wurde nicht gefunden, meinten Sie vielleicht:

Befehl »compose« aus dem Paket »mime-support« (main)

composer: Befehl nicht gefunden.

Unbrauchbarer kann eine Dokumentation wohl kaum sein. Wer sagt mir unter diesen Umständen, dass es sicher ist?

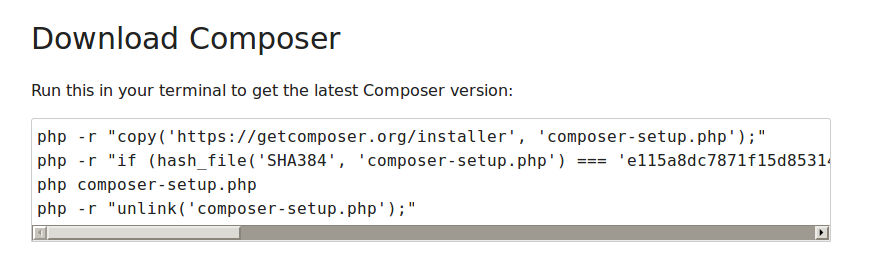

Aber halt! Da ist ja ein Link zu https://getcomposer.org/download/

ok. Dort steht, ich soll:

php -r "copy('https://getcomposer.org/installer', 'composer-setup.php');"

php -r "if (hash_file('SHA384', 'composer-setup.php') === 'e115a8dc7871f15d853148a7fbac7da27d6c0030b848d9b3dc09e2a0388afed865e6a3d6b3c0fad45c48e2b5fc1196ae') { echo 'Installer verified'; } else { echo 'Installer corrupt'; unlink('composer-setup.php'); } echo PHP_EOL;"

php composer-setup.php

php -r "unlink('composer-setup.php');"

ausführen.

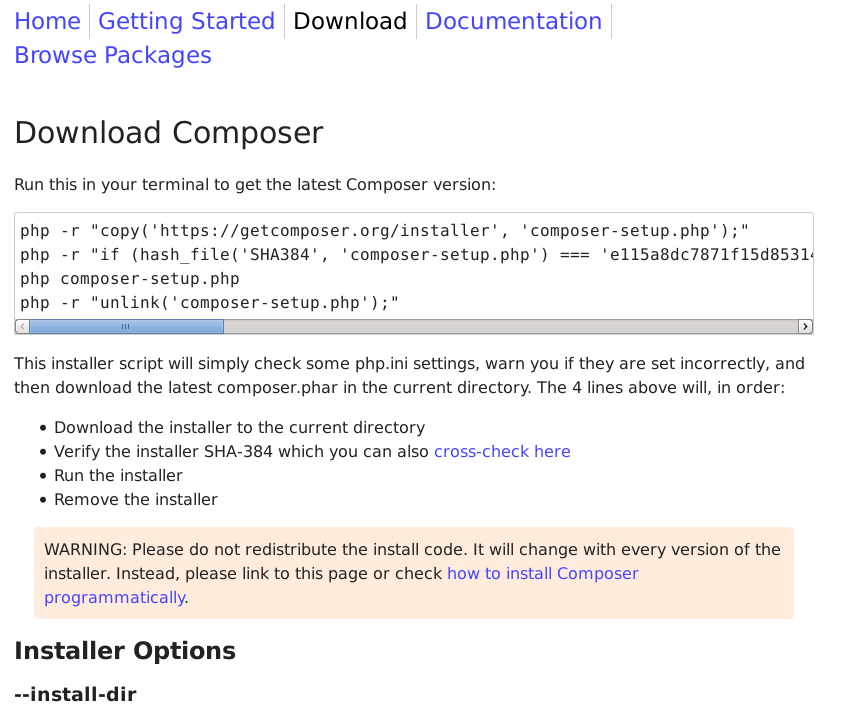

Also cd /tmp, und den Quatsch unter heftigem Protest aber nur mit User-Rechten gemacht (als root kommt nicht Frage und wurde auch nicht gefordert). Läuft durch:

~$ cd /tmp[ENTER]

/tmp$ php -r "copy('https://getcomposer.org/installer', 'composer-setup.php');"[ENTER]

/tmp$ php -r "if (hash_file('SHA384', 'composer-setup.php') === 'e115a8dc7871f15d853148a7fbac7da27d6c0030b848d9b3dc09e2a0388afed865e6a3d6b3c0fad45c48e2b5fc1196ae') { echo 'Installer verified'; } else { echo 'Installer corrupt'; unlink('composer-setup.php'); } echo PHP_EOL;"[ENTER]

Installer verified

/tmp$ php composer-setup.php[ENTER]

All settings correct for using Composer

Downloading 1.1.3...

Composer successfully installed to: /tmp/composer.phar

Use it: php composer.phar

/tmp$ php -r "unlink('composer-setup.php');"[ENTER]

Nett, dass für einen Download, die Verifizierung eines Hashes (der vom selben Server auf dem selben Weg kommt...sic: was für eine beschissene Sicherheit bekomme ich hier vom Installer eines angeblich sicheren Frameworks geboten?) und für das Löschen einer Datei PHP benutzt wird...

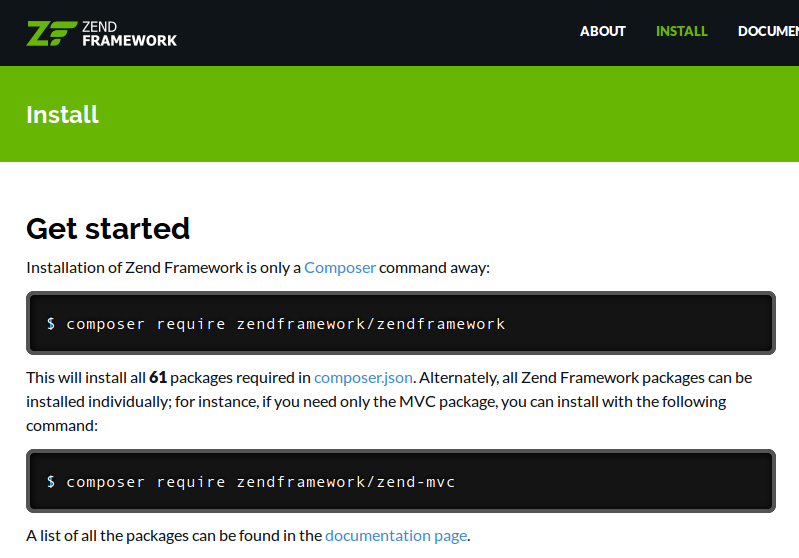

So! Testen wir jetzt mal den Aufruf:

/tmp$ composer require zendframework/zendframework[ENTER]

Der Befehl »composer« wurde nicht gefunden, meinten Sie vielleicht:

Befehl »compose« aus dem Paket »mime-support« (main)

composer: Befehl nicht gefunden.

Genau so geht "Die Dokumentation ist unbrauchbar." Und ein Framework, welches einen unsicheren Download voraussetzt und mir "Sicherheit" nur vorgaukelt, den eigenen Setup dann definitiv falsch beschreibt - wie sicher kann dieses Framework wohl sein? Und warum sollte ich oder sonstwer annehmen, dass das Framework oder dessen ähnlich unbrauchbar beschriebenes Loginsystem "nach irgendeinem Maßstab sicher ist"?

Hinweis:

Mir ist auf einem Blick bewusst, dass das Setup-Problem mit einem alias composer="php composer.phar" zu beheben ist. Geschätzten 2 Milliarden anderen, eigentlich hinreichend der englischen Sprache mächtigen Menschen nicht...

Auge

Auge

dedlfix

dedlfix

Der Martin

Der Martin

dedlfix

dedlfix