NGINX Rewrite SSL

mixmastertobsi

- webserver

Hallo, folgendes Problem.

ich habe ein SSL Zertifikat für www.domain.de Nun möchte ich beim NGINX einstellen, dass alle subdomains auf https://www.domain.de weitergeleitet werden.

Das klappt auch soweit, nur das Problem ist, dass der Browser eine Fehlermeldung bringt, bevor er weiterleitet, wenn ich zum Beispiel https://test.domain.de eingebe. Die Frage ist, ob ich den NGINX so konfigurieren kann, dass erst weitergleitet wird und dann die SSL Einstellungen abgerufen werden, denn dann dürfte er ja die Fehlermeldung nicht bringen - oder?

Hallo mixmastertobsi,

ich habe ein SSL Zertifikat für www.domain.de

Du bist die sedo-gmbh?

Verwende eine der für Beispiele vorgesehenen Domains.

Matthias

Tach,

ich habe ein SSL Zertifikat für www.example.org Nun möchte ich beim NGINX einstellen, dass alle subdomains auf https://www.example.org weitergeleitet werden.

bitte nutze die dafür vorgesehenen Domains wie example.com statt Domainnamen, die von anderen genutzt werden (ich habe das hier in den Zitaten mal angepasst.

Das klappt auch soweit, nur das Problem ist, dass der Browser eine Fehlermeldung bringt, bevor er weiterleitet, wenn ich zum Beispiel https://test.example.org eingebe.

Der Browser leitet nicht weiter, sondern wird weitergeleitet und die Fehlermeldung ist korrekt und nicht deaktivierbar (also du in deinem Browser könntest sie deaktivieren), sie soll dir anzeigen, dass es kein vertrautes Zertifikat unter diesem Domainnamen gibt.

Die Frage ist, ob ich den NGINX so konfigurieren kann, dass erst weitergleitet wird und dann die SSL Einstellungen abgerufen werden, denn dann dürfte er ja die Fehlermeldung nicht bringen - oder?

Nein, bei HTTPS wird das Zertifikat überprüft, bevor eine Weiterleitung geschehen kann. Aber ist das Szenario überhaupt ein Problem, gibt es bereits Links die auf https://test.example.org zeigen? Falls ja, bleibt im Prinzip nichts anderes als ein Wildcard-Zertifikat (oder eines oder mehrere, die alle verwendeten Domainnamen abdeckt), um die Fehler zu umgehen.

mfg

Woodfighter

Hallo,

ich habe ein SSL Zertifikat für www.domain.de

wie kommst du an ein Zertifikat für einen in München ansässogen Internet-Dienstleister?

Verwende für Beispiele bitte nicht irgendwelche erfundenen Domainnamen, denn meistens gehören sie schon jemandem. Nimm stattdessen die extra dafür vorgesehenen Beispieldomains wie etwa example.org, example.com (aber nicht example.de) oder *.example.

Die am häufigsten missbrauchte Domain in DE ist vermutlich die der Stiftung Warentest.

Nun möchte ich beim NGINX einstellen, dass alle subdomains auf https://www.domain.de weitergeleitet werden.

Hmm. Ist das sinnvoll? Kommt mir zunächst nicht so vor. Wer eine Subdomain aufruft, tut das doch meist aus einem bestimmten Grund. Und nichtr existierende Subdomains dürfen gern einen Fehler bei der Namensauflösung ergeben, das ist eine deutliche Aussage.

Das klappt auch soweit, nur das Problem ist, dass der Browser eine Fehlermeldung bringt, bevor er weiterleitet, wenn ich zum Beispiel https://test.domain.de eingebe.

Natürlich. Wenn du https://test.example.org/ aufrufst, baut dein Browser zunächst eine verschlüsselte Verbindung zu test.example.org auf und ruft in diesem Zusammenhang das Zertifikat ab und überprüft es. Dabei stellt er fest, dass das Zertifikat gar nicht für diese konkrete Domain gilt und protestiert zunächst mal - je nach Browser-Sicherheitseinstellung kann es auch sein, dass er an dieser Stelle schon mit einer Fehlermeldung abbricht.

Die Frage ist, ob ich den NGINX so konfigurieren kann, dass erst weitergleitet wird und dann die SSL Einstellungen abgerufen werden, denn dann dürfte er ja die Fehlermeldung nicht bringen

Nur wenn der ursprüngliche Request eben nicht schon per SSL ankommt. Wenn doch, hast du genau das beschriebene Dilemma. Es gibt aber AFAIK die Möglichkeit, ein Zertifikat für *.example.org (Wildcard) auszustellen. Dann hättest du die Klippe umschifft.

- oder?

Nicht.

So long,

Martin

Hallo Martin, Hallo mixmastertobsi,

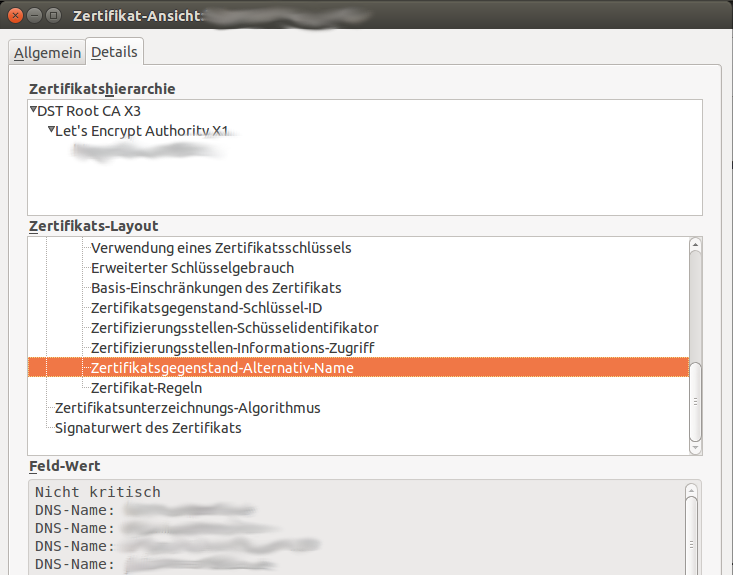

Es muss nicht unbedingt ein Wildcard-Zertifikat sein, du kannst bei einigen Anbietern kostenloser Zertifikate Alternativnamen (ich glaube, dass das so heißt) festlegen, brauchst also dann weder Wildcard-Zertifikat noch mehrere.

Von der Liste der Anbieter kostenfreier Zertifikate bieten meines Wissens WoSign und Let’s Encrypt das an.

Gruß

Julius

Hallo

Es muss nicht unbedingt ein Wildcard-Zertifikat sein, du kannst bei einigen Anbietern kostenloser Zertifikate Alternativnamen (ich glaube, dass das so heißt) festlegen, brauchst also dann weder Wildcard-Zertifikat noch mehrere.

Von der Liste der Anbieter kostenfreier Zertifikate bieten meines Wissens WoSign und Let’s Encrypt das an.

Diese Meldung der Let's-Encrypt-Seite von gestern (8.3.2016) stützt deine Aussage. Mit dem millionsten ausgestellten Zertifikat werden summasummarum etwa 2.4 Millionen Domains geschützt. Das heißt also, dass ein Zertifikat für mehrere (Sub)-Domains gültig sein kann.

Tschö, Auge

Hallo Auge,

Es muss nicht unbedingt ein Wildcard-Zertifikat sein, du kannst bei einigen Anbietern kostenloser Zertifikate Alternativnamen (ich glaube, dass das so heißt) festlegen, brauchst also dann weder Wildcard-Zertifikat noch mehrere. Von der Liste der Anbieter kostenfreier Zertifikate bieten meines Wissens WoSign und Let’s Encrypt das an.

Diese Meldung der Let's-Encrypt-Seite von gestern (8.3.2016) stützt deine Aussage. Mit dem millionsten ausgestellten Zertifikat werden summasummarum etwa 2.4 Millionen Domains geschützt. Das heißt also, dass ein Zertifikat für mehrere (Sub)-Domains gültig sein kann.

Ich habe noch einen besseren Beleg: Ich habe es selbst ausprobiert – es ist wirklich nur ein Zertifikat und in der Zertifikat-Ansicht von Firefox tauchen unter Alternativ-Namen mehrere Domains auf:

Gruß

Julius