Ich würde da aber irgendwann auch mal mit htop & Co. nachsehen, ob das ganze "Nachsehen und Nachrechnen" nicht zu viel der Leistung schluckt. Nicht dass sich Dein eigenes Zeug wie eine massive DDoS-Attacke auswirkt...

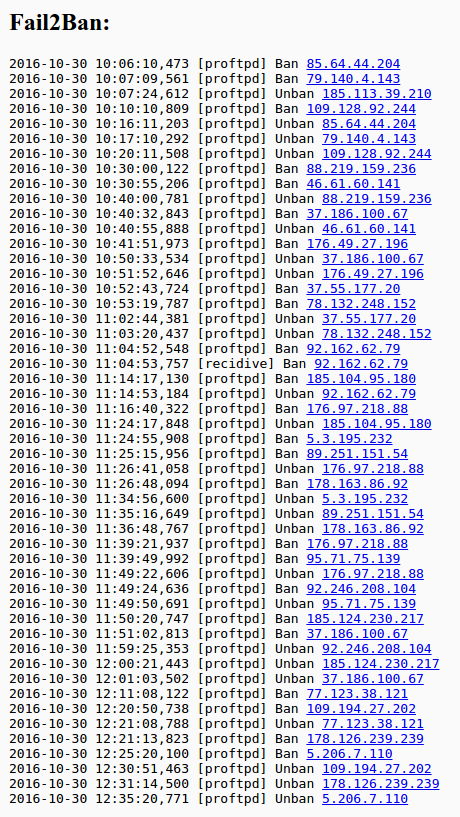

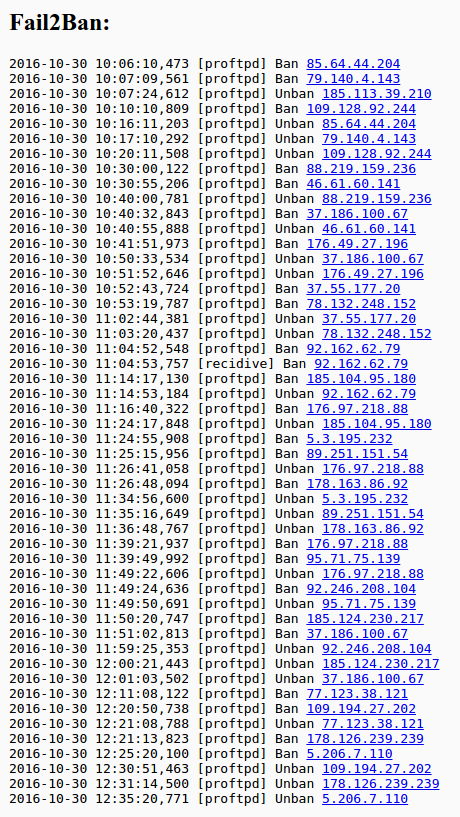

Ein ganz normaler Tag:

Ich würde da aber irgendwann auch mal mit htop & Co. nachsehen, ob das ganze "Nachsehen und Nachrechnen" nicht zu viel der Leistung schluckt. Nicht dass sich Dein eigenes Zeug wie eine massive DDoS-Attacke auswirkt...

Ein ganz normaler Tag: