Hallo und guten Tag,

Ich würde da aber irgendwann auch mal mit htop & Co. nachsehen, ob das ganze "Nachsehen und Nachrechnen" nicht zu viel der Leistung schluckt. Nicht dass sich Dein eigenes Zeug wie eine massive DDoS-Attacke auswirkt...

Ja, danke. Man soll solche Ratschläge durchaus ernst nehmen. Aber fail2ban besitzt alktuell c. 1.7% des Speichers und keine messbare CPU-Last. Ich denke, dass ich da noch Luft habe ;-)

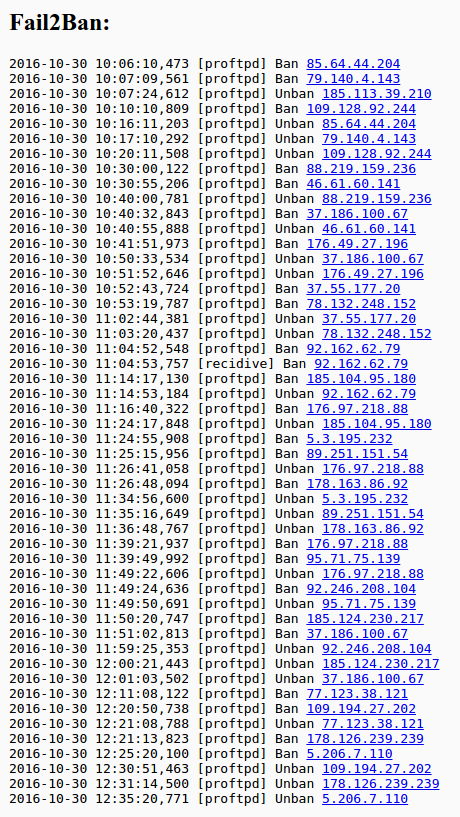

Ein ganz normaler Tag:

Ja mal gerade einen [recidive]-Eintrag in vier Stunden.

Ich hatte heute Nacht knapp 80 innerhalb von ca. 25 Sekunden. Die normalen temporären Sperren kommen dann hinzu.

proftpd habe ich abgestellt. Das ist zu unsicher. Das hat zuviele Angriffsmöglichkeiten auf der Strecke. Oder hast Du da eine SSL/TLS-Variante?

Grüße

TS