Vorab: Ich mache genug Linux-Seminare mit allen möglichen Distributionen bzw. deren kostenlosen Derivaten (hier: CentOs weil die geringe Zahl an Red-Hat-Seminaren den Kauf der Subskriptionen für mein Laptop-Rudel wirtschaftlich nicht rechtfertigt) um jedenfalls für mich entscheiden zu können, was ich will und was nicht.

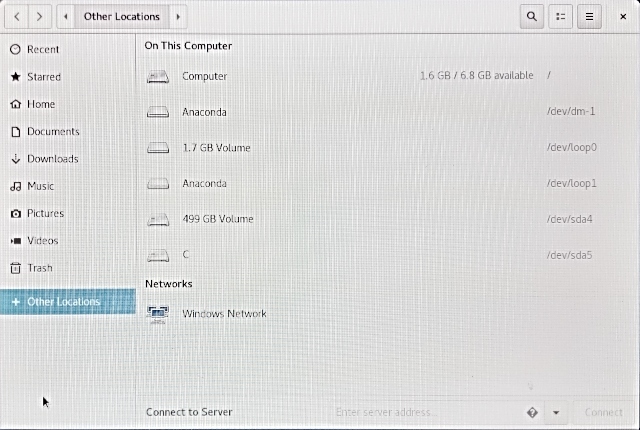

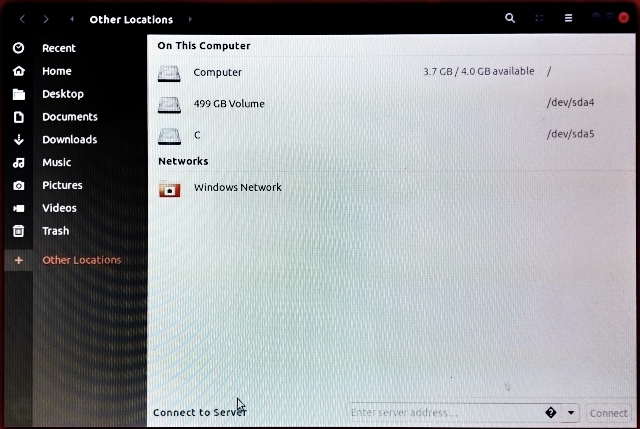

Dateimanager

Beide gezeigte Dateimanger sind nach meinem Ermessen nicht besonders tauglich, die sind mehr oder weniger an Windows-Benutzer adressiert, die sich wohl eher mit funktionalen Beeinträchtigungen abzufinden vermögen als mit einem großen Funktionsumfang. Ich verwende aus diesem Grund Nautilus. Dolphin von KDE ist mir nämlich wiederum zu schwergewichtig und in dem Wollen, den, die Gängelung gewohnten Windows-Benutzern zu gefallen, auch immer mehr darum bemüht, diese zu bevormunden.

… ist Fedora da aus Prinzip einfach immer ordentlicher bzw. gründlicher?

Nö. Schon die Tatsache, dass (nicht nur) /bin und /usr/bin sowie /sbin und /usr/sbin unter Fedora identische, weil verlinkte Ordner sind…

…gefällt mir gar nicht. Denn die Ordner haben auch bestimmte Bedeutungen bezüglich dessen, was sich darin befinden soll. RedHat schafft hier, um seinen wenigen Großkunden wie Oracle (Oracle-Linux ist ein rebranded RedHat) zu gefallen, eigene Normen - das wirst Du schnell merken, z.B. wenn die Standard-Vorgehensweisen anderer Linuxe auf einmal nicht funktionieren, eben weil die Rotkappen irgendwas umbenannt haben. Vermutlich damit man deren Support braucht - der selbst im Web schnell kostenpflichtig wird, weil die Antwort auf manch wichtige Frage nur mit Subscription abrufbar ist. Bei allen RedHat-Derivaten habe ich zu dem den Ärger, dass ich selbst für einfache Sachen wie htop ein Dritt-Repo einbinden muss. Dies dann mit dem Effekt, dass RedHat die Gewährleistung ausschließt.

Und, wie gesagt, Fedora mag die allerneueste Software haben, ist aber sehr "Testing", (in meinem Augen) nicht für "Produktion" geeignet. Ich hab für den Fall, dass Du ein RedHat-Derivat haben willst, nicht grundlos auf CentOs verwiesen. Das ist ein rockstabiler RedHat-Nachbau, der sich sogar auf die Originalpakete stützt, 1:1 wie RedHat funktioniert - aber eben kein Geld kostet. Und wegen des verzögerten Erscheinens gegenüber dem entsprechenden RedHat sogar Bugs vermeidet.

Nicht umsonst ist Debian "Administrators Liebling". Wenn Du was Produktives aufsetzen willst, dann nimm "stable". Wenn Du sehen willst, was die Zukunft bringt, dann "testing". Mit entprechenden Einstellungen unter /etc/apt/sources* kannst Du da sogar Rolling-Updates über Haupt-Versionsnummern hinweg haben (nicht in jedem Fall eine gute Idee).

Für Windows-Umsteiger gibts dann noch ubuntu. Beruht auf Debian Testing, ist als schon sehr modern. einer der Hauptgründe es zu benutzen ist die weitreichende Hardwareunterstützung (allerdings auch durch Benutzung auch unfreier Komponenten) aber vor allem deren Community und die Webseiten (Forum, Blog, Wiki) auf denen ich - anders als bei RedHat oder SuSE - noch nie keine (brauchbare) Antwort fand. Mir erscheint es optimal, den XFCE4-Desktop und ggf. Gnome-Software (wie geany) zu benutzen.

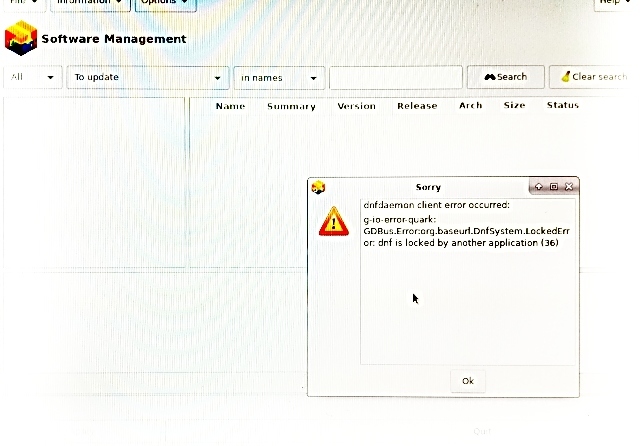

muß ich mich irgendwie mit den verschiedenen package- managern und dnf, apt usw. beschäftigen,

Du willst Software installieren und Dein System aktuell halten? Dann kommst Du nicht um Paketmanager herum. Es gibt zu dem Zeug aber grafische Oberflächen. z.B. Synaptic für apt.

nur bei Fedora scheint die Anmeldung als (nicht) admin wichtiger zu werden, da kann ich eigentlich sehr gut drauf verzichten.

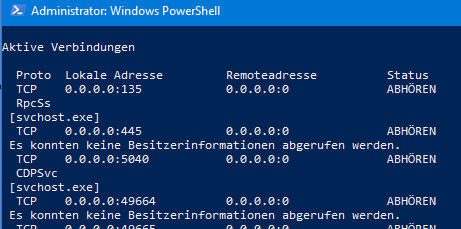

Schwer zu verstehen was Du nun meinst. Es ist wichtig, sich nicht als Admin (root), sondern normaler anzumelden und sich ggf. root-Rechte zu verschaffen. Ansonsten sind, wegen der gottgleichen Rechte des root, Katastrophen durch Fehlbedienungen vorprogrammiert.

dedlfix

dedlfix